FAQ - Einrichtung von OCT (HTTPS)

Dieses FAQ beschäftigt sich speziell mit Fragestellungen, welche nur bei der HTTPS-Einrichtung von OCT entstehen.

1. Wieso wird das Zertifikat - bei der HTTPS-Einrichtung - falsch angezeigt?

(a) Bei der Installation mit HTTPS wurde nur der Rechnername ohne Domänenendung eingetragen. → Der Rechner ist nun nicht unter der Adresse “<rechnername>.<domäne>:<port>” erreichbar, sondern nur unter “<rechnername>:<port>”.

(b) Der Installationsassistent zeigt nicht das richtige SSL-Zertifikat an oder führt es fälschlicherweise als abgelaufen.

Anwendungsbeispiel:

hostname, port usw. muss mit dem richtigen Computernamen ersetzt werden, auf welchem OCT installiert wurde.

domäne_kurz entspricht beispielsweise “ad-testkunde”.

domäne_lang entspricht beispielsweise “ad.testkunde.ac.de” (FQDN)

application_id entspricht beispielsweise “{aaaabbbb123-ab12-cd34-ef56-usw.}”

Diese Applikations-ID kann frei gewählt werden!

certificate_hash entspricht beispielsweise “0fab23de87ad81…”

1.1. Zertifikatshash

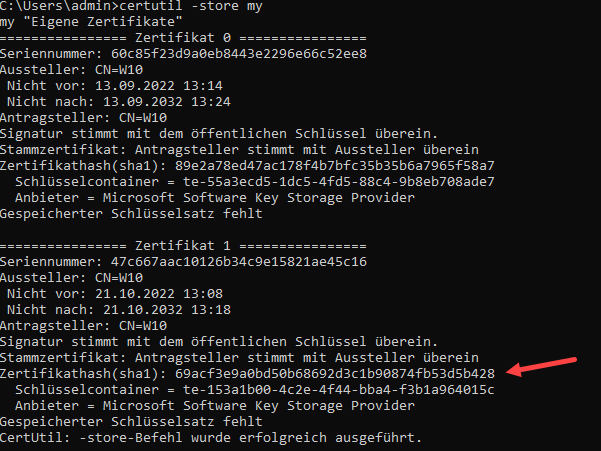

Das Zertifikatshash finden Sie mit dem Befehl:

certutil -store myIdentifizieren Sie zuerst das richtige Zertifikat, sodass Sie im Anschluss davon den Hash kopiert können:

Zertifikatshash identifizieren

In der “appsettings.user.json”-Datei muss bei “URLs” der Wert angepasst werden zu: “https://ipadresse:port”

1.2. URL- und Zertifikatsbindungen

Mit den folgenden Befehlen prüfen Sie auf vorhandene URL- und Zertifikatsbindungen:

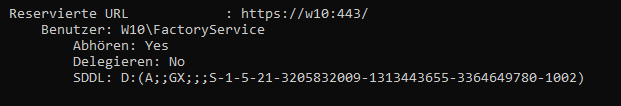

Befehl: “netsh http show url”

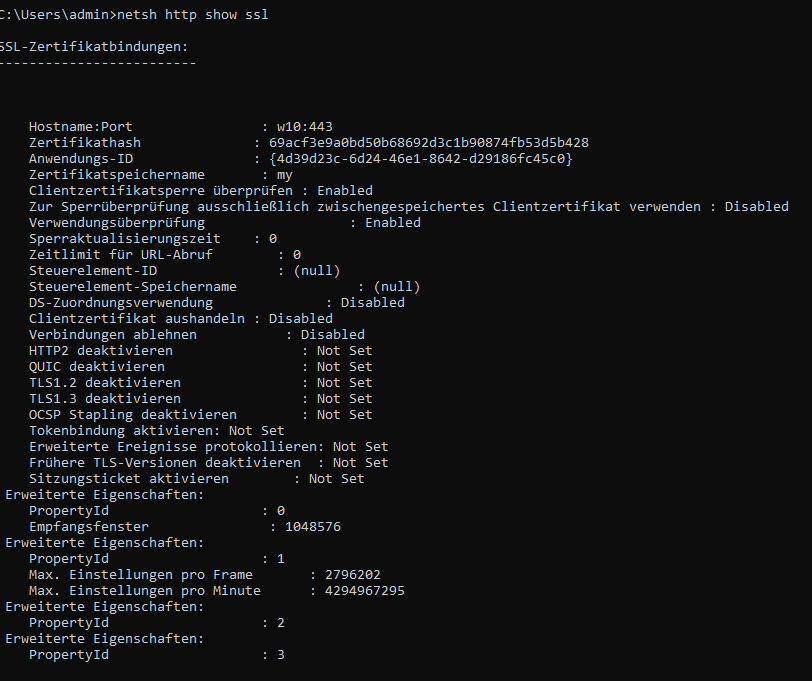

Befehl: netsh http show ssl

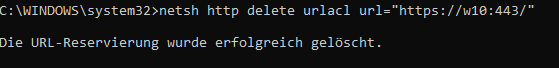

1.2.1. Löschen der URL-Bindung

Löschen Sie die falsche URL-Bindung - z.B. falls eine andere URL oder ein anderer Port genutzt werden soll - mit dem Befehl:

netsh http delete urlacl url="https:ipadresse:port/"oder:

netsh http delete urlacl url="https:servername:port/"

Beispiel für das Löschen einer falschen URL-Bindung

Falls der Hostname statt der IP verwendet wurde, sehen Sie sich den Eintrag der Prüfung auf URL-Bindung → FAQ - Einrichtung von OCT (allgemein) | 6.2.-URL--und-Zertifikatsbindungen

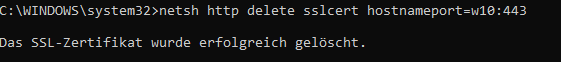

1.2.2. Löschen der Zertifikatsbindung

Löschen Sie eine falsche Zertifikatsbindung mit dem folgenden Befehl:

netsh http delete sslcert ipport=ipadresse:portoder:

netsh http delete sslcert hostnameport=servername:port

Beispiel für das Löschen einer falschen Zertifikatsbindung

Falls der Hostname statt der IP verwendet wurde, sehen Sie sich den Eintrag der Prüfung auf URL-Bindung → FAQ - Einrichtung von OCT (allgemein) | 6.2.-URL--und-Zertifikatsbindungen

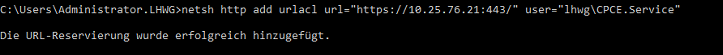

1.2.3. Richtige URL-Bindung hinzufügen

Das Hinzufügen der richtigen URL-Bindung erfolgt mit dem Befehl:

netsh http add urlacl url=”https://ipadresse:port/” user=”domäne\user”

Beispiel für das Hinzufügen einer URL-Bindung

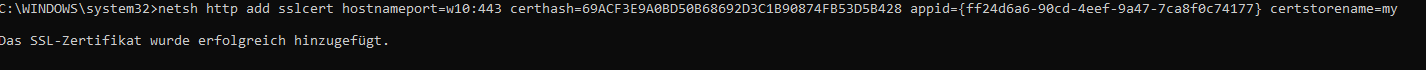

1.2.4. Richtige Zertifikatsbindung hinzufügen

Den Zertifikatshash und die Applikations-ID finden Sie mit dem Befehl:

netsh http show sslFalls bisher kein Zertifikat installiert ist, kann die folgende Applikations-ID aus dem Screenshot verwendet werden: “{ff24d6a6-90cd-4eef-9a47-7ca8f0c74177}”

netsh http add sslcert ipport=ipadresse:port certhash=certificate_hash appid=application_id certstorename=my

Beispiel für den vollständigen Befehl mit Zertifikatshash und Applikations-ID

https://docs.microsoft.com/en-us/windows-server/networking/technologies/netsh/netsh-http#add-sslcert → Diese Microsoft-Doku hilft, falls Parameterfehler bei diesem Befehl auftreten.

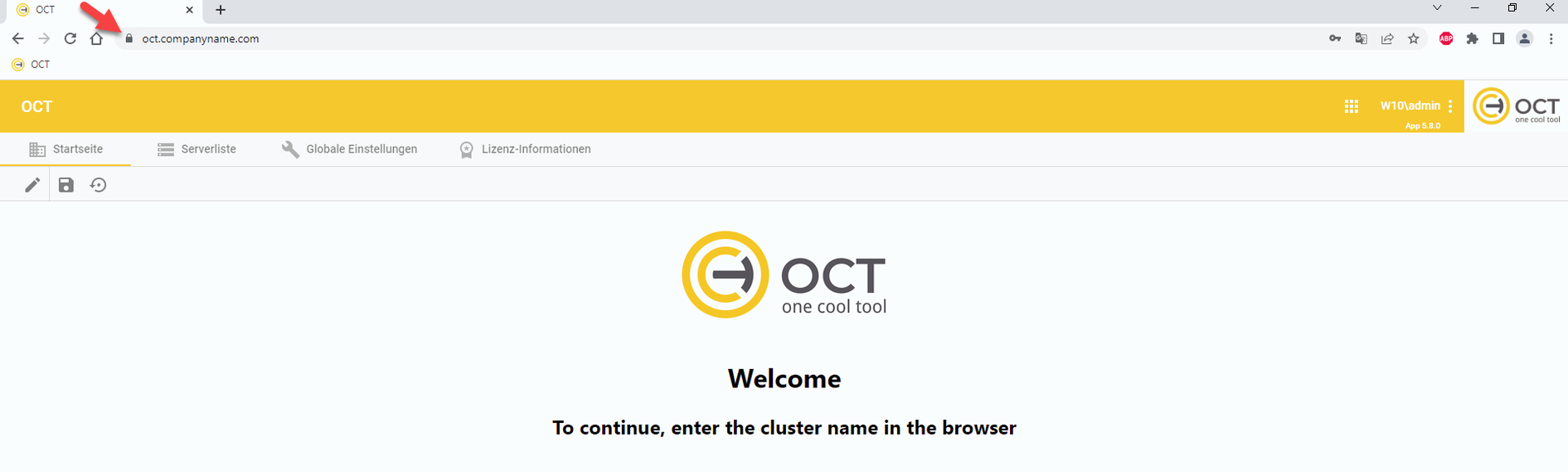

Der OCT-Dienst muss neu gestartet werden und ist nun im Browser erreichbar über: https://<hostname>.<domäne_lang>:<port>

Prüfen Sie, ob das Zertifikat vom Browser angezeigt und verifiziert wird (grünes Schloss links neben der URL):

Überprüfung des Zertifikats

In der Datei “appsettings.user.json” muss bei HTTPS-Installationen die IP-Adresse der Servers eingegeben werden, in der URL im Browser wird dann aber der Rechner mit Domänenendung aufgerufen.

2. Die HTTPS-Konfiguration zeigt Fehler, lässt keine Anmeldung zu oder soll externe Anmeldung zulassen

2.1 Anmeldung wird (scheinbar) nicht akzeptiert?

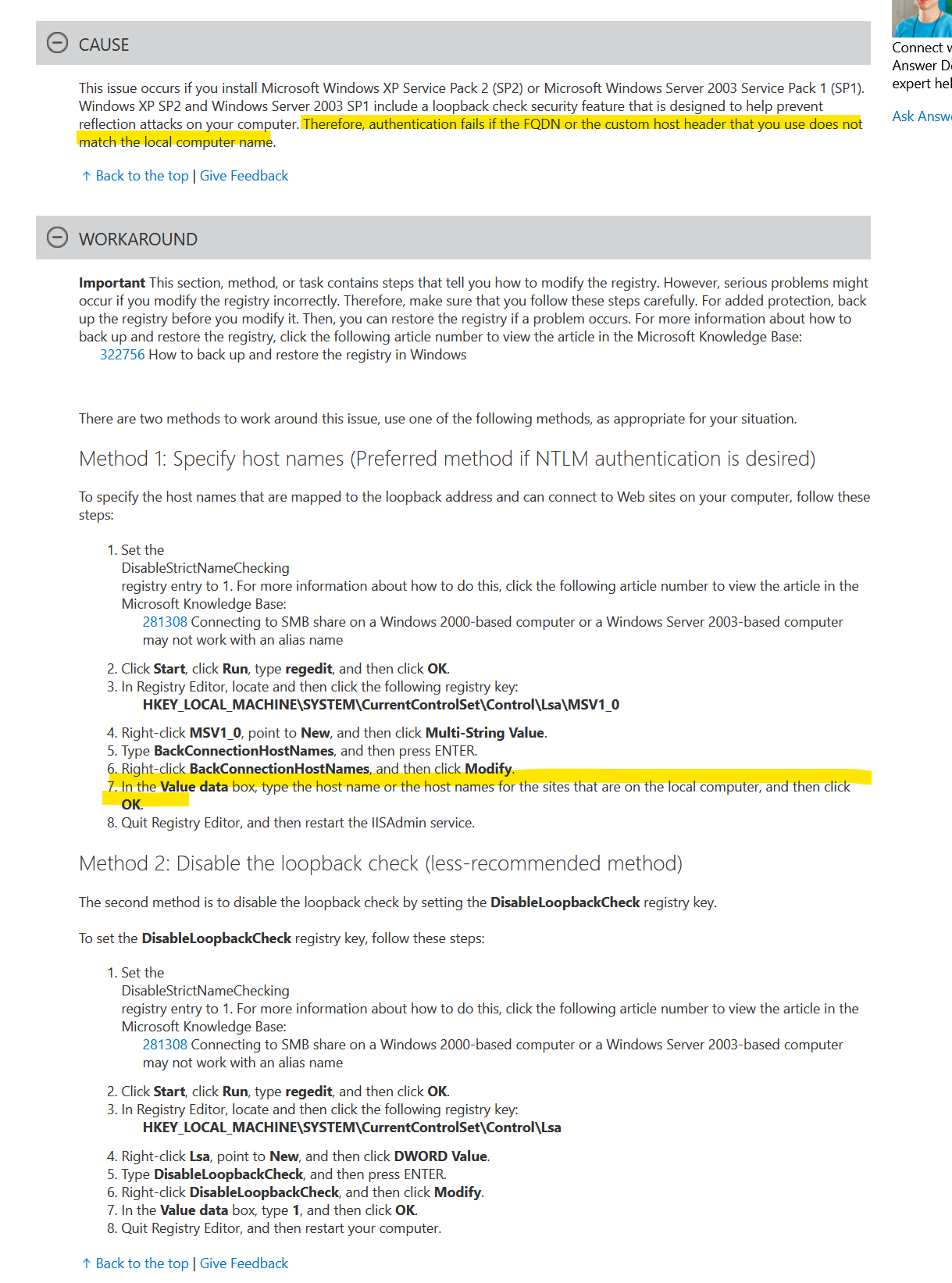

Sobald die Server-URL über die Zertifikat gesetzt wird (eine neue FQDN für den Server) kann es passieren, dass OCT auf dem Server selbst nicht mehr aufgerufen werden kann (das Login erscheint, aber wird nicht akzeptiert) - von anderen Rechnern funktionert es aber. Es ist ein Sicherheitsfeature, welches verhindert, dass Windows-Authentifizierung verwendet wird, falls bei einem Rechner FQDN <> Hostname ist.

Loopback-Attacken werden wie folgt verhindert:

https://web.archive.org/web/20140212102642/http://support.microsoft.com/kb/896861

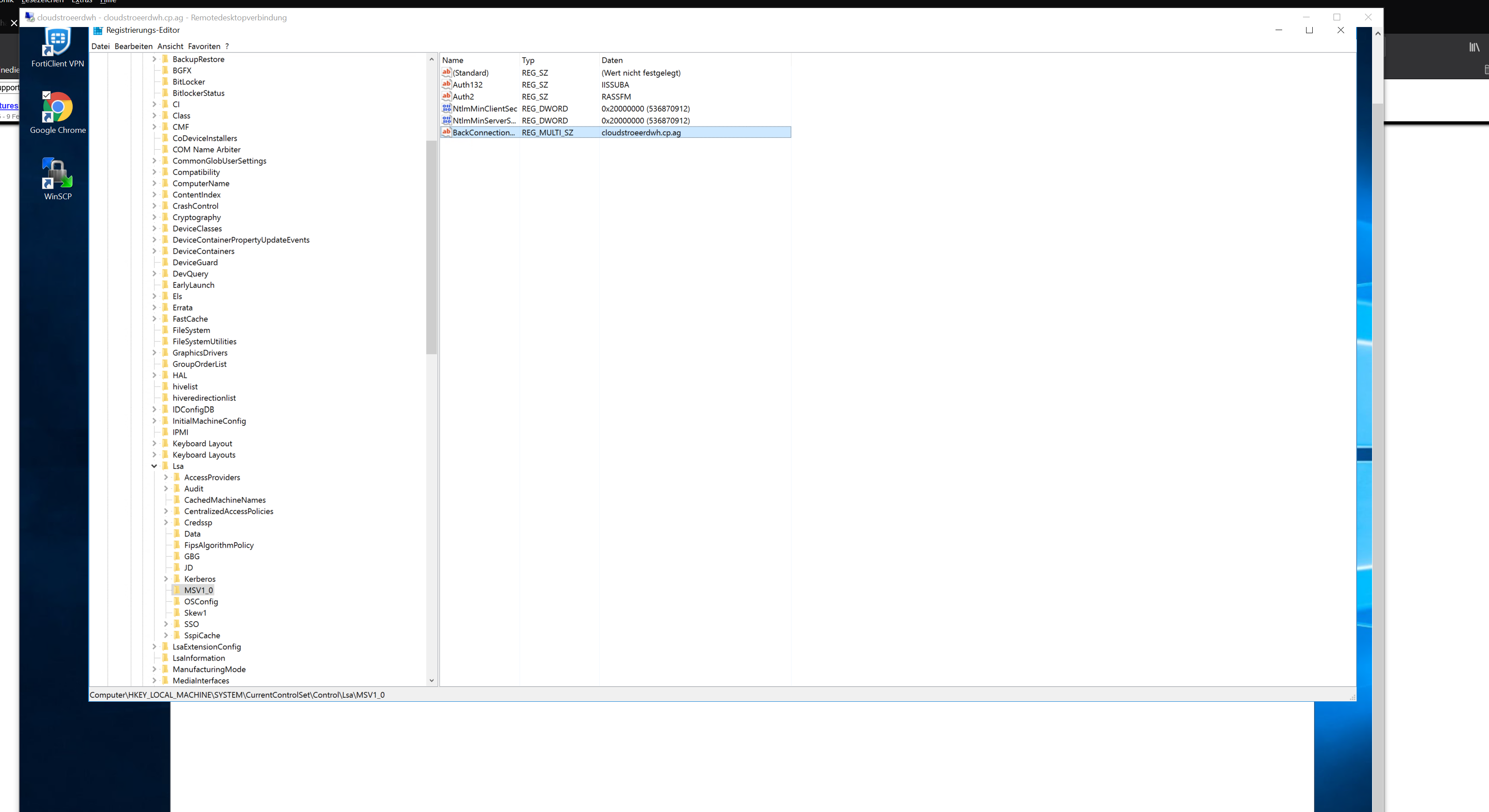

Click Start, click Run, type regedit, and then click OK.

In Registry Editor, locate and then click the following registry key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0

Right-click MSV1_0, point to New, and then click Multi-String Value.

Type BackConnectionHostNames, and then press ENTER.

Right-click BackConnectionHostNames, and then click Modify.

In the Value data box, type the host name or the host names for the sites that are on the local computer, and then click OK.

Um die Erreichbarkeit zu gewährleisten muss ein Registry Eintrag gesetzt werden. Dies muss mit dem Admin abgestimmt werden, insbesondere falls der Rechner im Internet erreichbar sein soll.

2.2 Die OCT-Instanz im Internet verfügbar machen

Nutzen Sie lieber unser Cloud Hosting hierfür, oder hosten Sie die Applikation selbst auf Azure als Webapp. Falls Sie denoch OCT lokal installieren und im Internet verfügbar machen wollen,

halten Sie folgende Mindestsicherheitsregeln ein:

Ihr SQL-Server darf nur Windows-Authentifizierung unterstützten.

OCT-Service darf auf keinen Fall Administratorrechte haben und muss ein eingeschränkter Benutzer sein.

OCT-Service darf auf keinen Fall “Sysadmin” der Datenbank sein.

Hardening-Script für die OCT-Datenbank ausführen. Dieses wird gemeinsam entworfen und deaktivert bestimmte Systemprozeduren & Funktionen.

Deaktivieren Sie alle Powershell-Funktionen von OCT.

TLS-Hardening ausführen https://www.nartac.com/Products/IISCrypto/

Vollständiges Hardening blockiert ggf. auch interne Windows Werkzeuge (z.B. Powershell)

Die Applikation ggf. intern auf HTTP und mit anderem Port laufen lassen - nur extern über HTTPS mit Hardening.

Regelmäßige Vulnerability-Scans durch die Kunden-IT z.B. https://www.ssllabs.com/ssltest/ oder http://ssl-checker.online-domain-tools.com/.

Vollständige Windows-Updates.

IP-Whitelistings falls möglich - Zugriff nur von bestimmten IPs oder Ranges aus gestatten.

Planen Sie regelmäßige OCT-Updates ein.

3. Die generische URL ist nicht aufrufbar?

Die folgenden Punkte dienen zur Identifikation der Ursache:

FAQ - Einrichtung von OCT (allgemein) | 1.-Wo-finde-ich-Informationen-bei-Problemen

Unter “Dienste” prüfen ob der OCT-Dienst läuft und der korrekte OCT-Dienstbenutzer hinterlegt ist.

In der Firewall muss der Port OCT freigeschaltet sein bzw. wenn nicht, eine Regel für eingehende TCP-Verbindung auf OCT-Port erlauben.

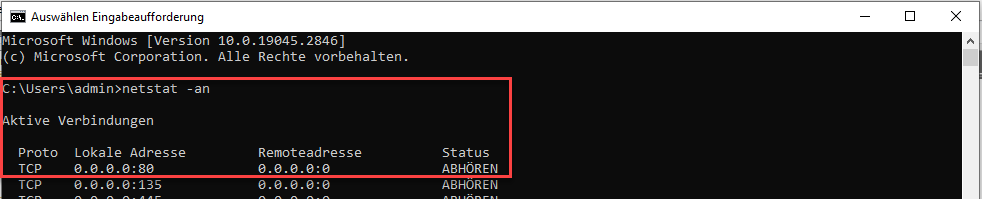

In das “cmd” den Befehl “netstat -an” eingeben - es prüft ob OCT auf dem konfigurierten Port lauscht. Dieser muss bei den TCP-Einträgen aufgeführt sein:

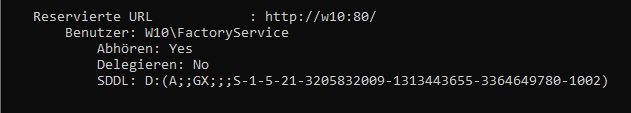

Im cmd den Befehl “netsh http show urlacl” eingeben - es prüft ob URL-/SSL-Bind existieren:

Die hier angezeigte URL:Port muss in allen *.json-Files identisch sein und der angezeigte Benutzer zusätzlich mit dem hinterlegten Benutzer unter “Dienste - Benutzer” identisch sein.

Im cmd den Befehl “netsh http show ssl” eingeben.

Die hier angezeigte URL:Port muss in allen *.json-Files identisch sein.

Zum angezeigten SSL-Zert-Fingerprint muss ein Zertifikat mit gleichem Fingerprint im Windows-Zertifikatespeicher existieren.

Erfüllt das SSL-Zertifikat folgende Anforderungen:

Es ist auf den gleichen FQDN oder Hostnamen ausgestellt, der auch in den URL/SSL-Binds und den *.json-Files hinterlegt ist.

Es ist gültig, d.H. noch nicht zeitlich abgelaufen.

Es muss vom Typ ein “normales“ WebServerzertifikat für Serverauthentifizierung sein.

Ein Artikel zum Austausch eines Zertifikats finden Sie hier: 4.3. Austausch eines SSL-Zertifikats