DATEVconnect on-premises einrichten

1. Einrichtungsweg on-premises bei Kunden mit eigenem DATEV Server

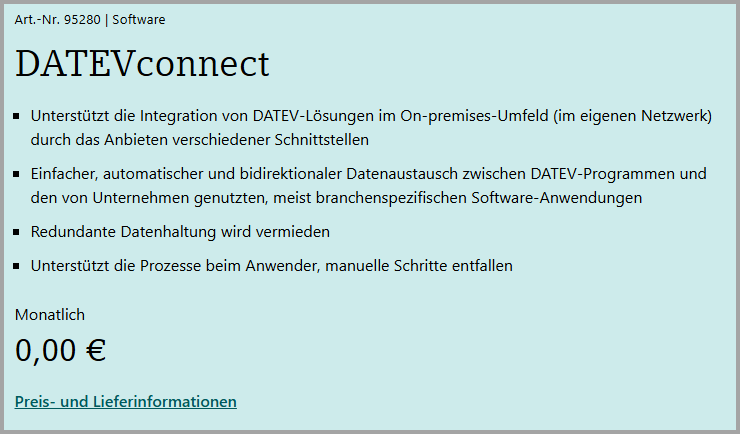

DATEV Connect muss im DATEV Shop (https://www.datev.de/web/de/datev-shop/betriebliches-rechnungswesen/datevconnect/) für 0,00 EUR bestellt werden.

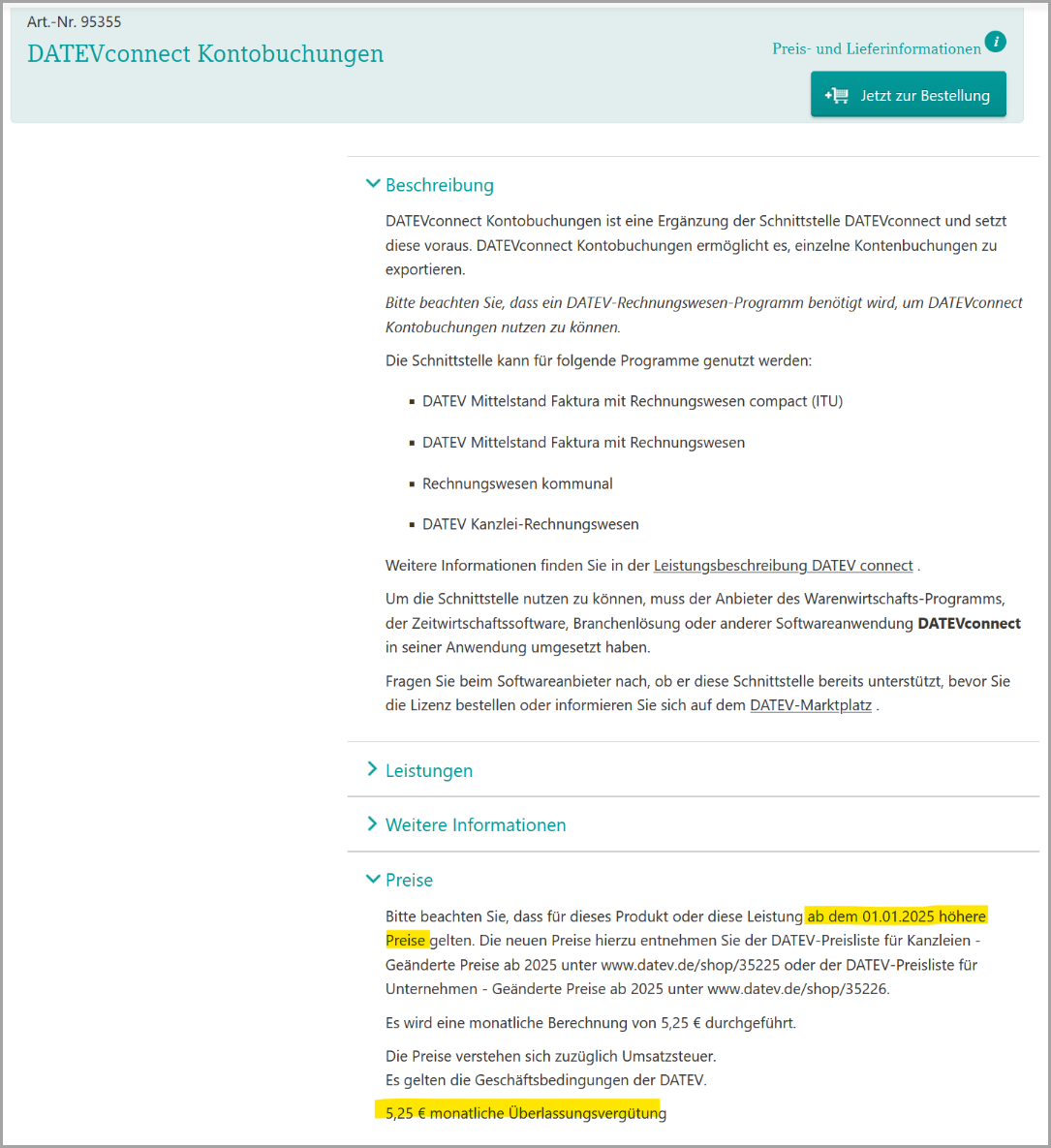

Für DATEV Connect muss das Zusatzmodul Kontobuchungen (https://www.datev.de/web/de/datev-shop/betriebliches-rechnungswesen/datevconnect-kontobuchungen/) für 5,25 EUR pro Monat bestellt werden.

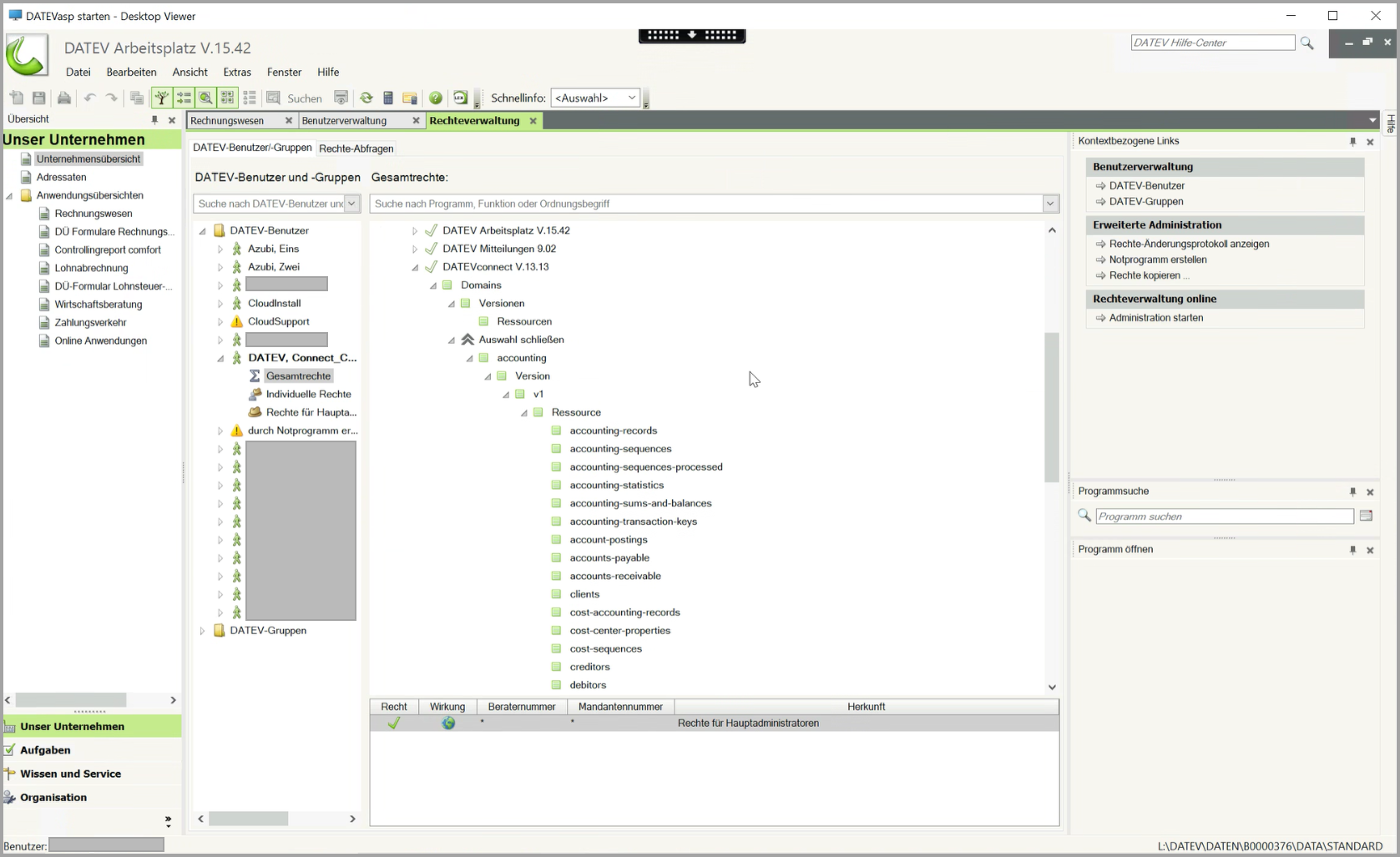

Der OCT Service Benutzer muss in der Rechteverwaltung von DATEV berechtigt werden: https://apps.datev.de/help-center/documents/1003185

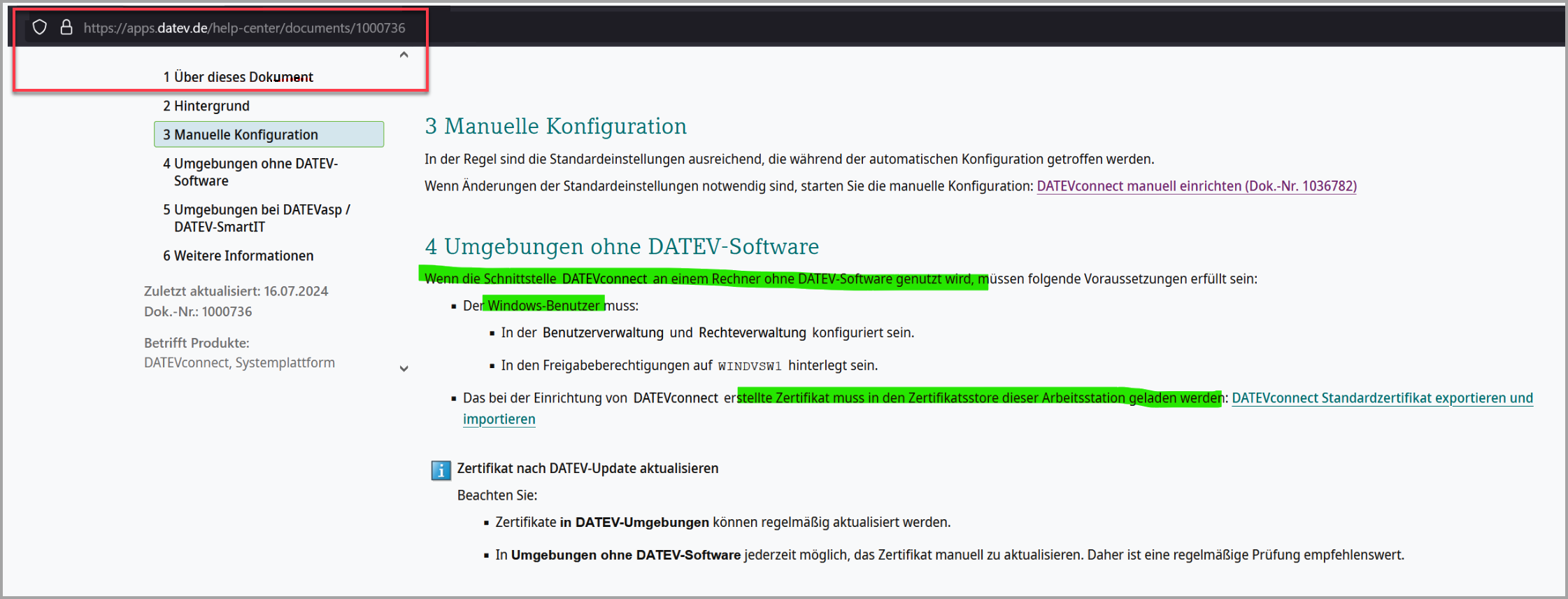

DATEV Connect muss von der Kunden IT installiert werden. Hilfe dazu finden Sie hier: https://apps.datev.de/help-center/documents/1000736

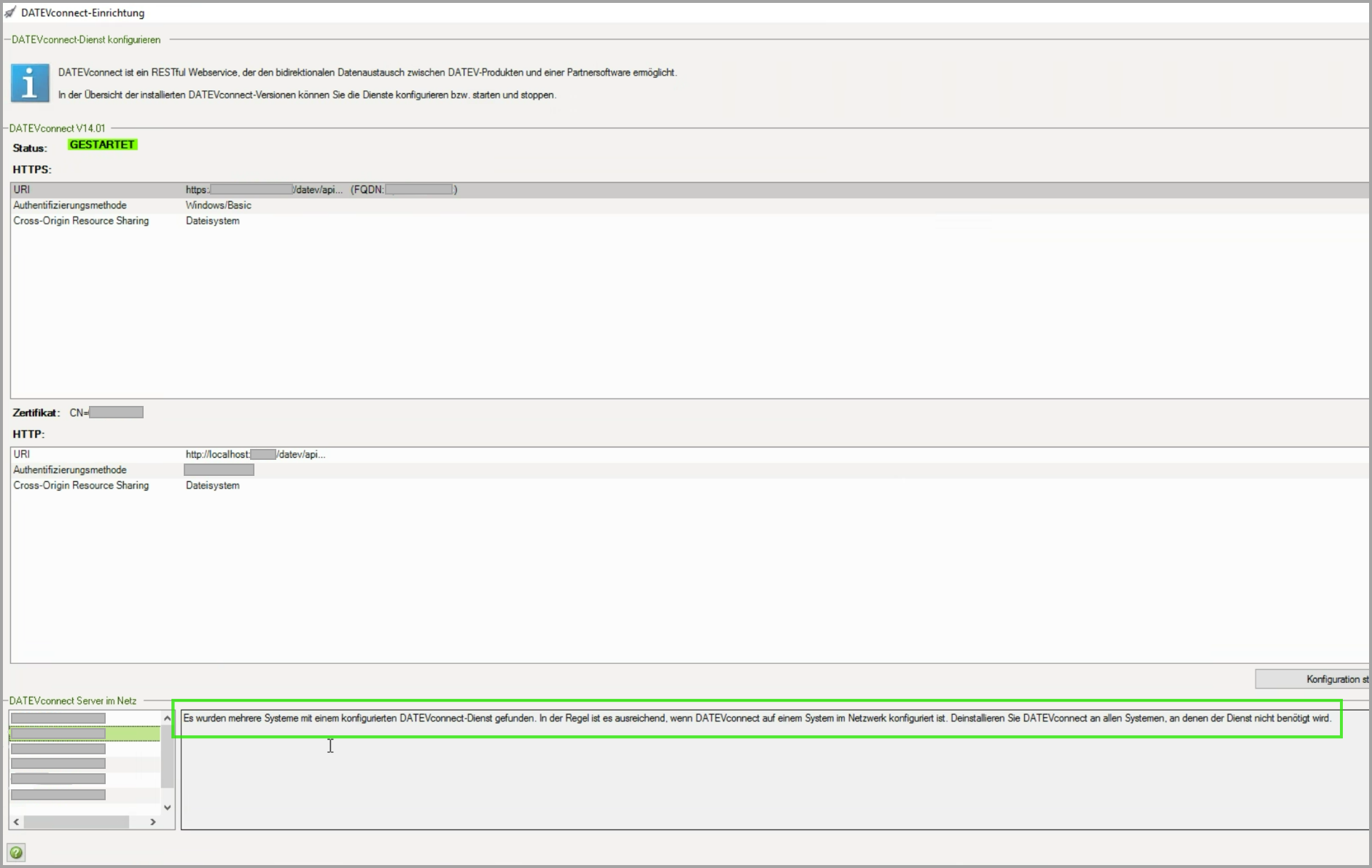

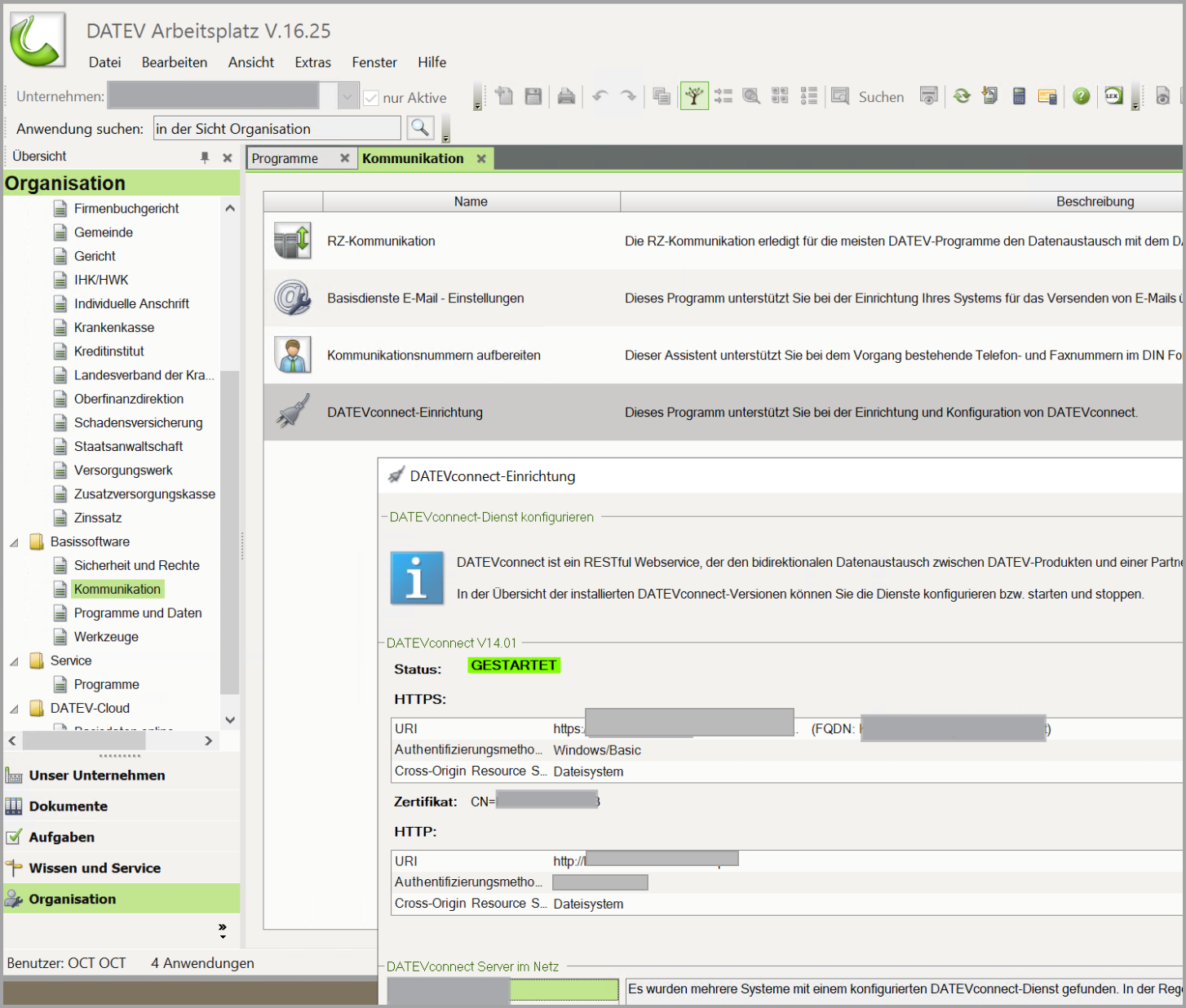

=> Organisation → Basissoftware → Kommunikation → DATEVconnect Einrichtung

Prüfen Sie noch einmal explizit, ob dieser Schritt der DATEV Anleitung befolgt wurde.

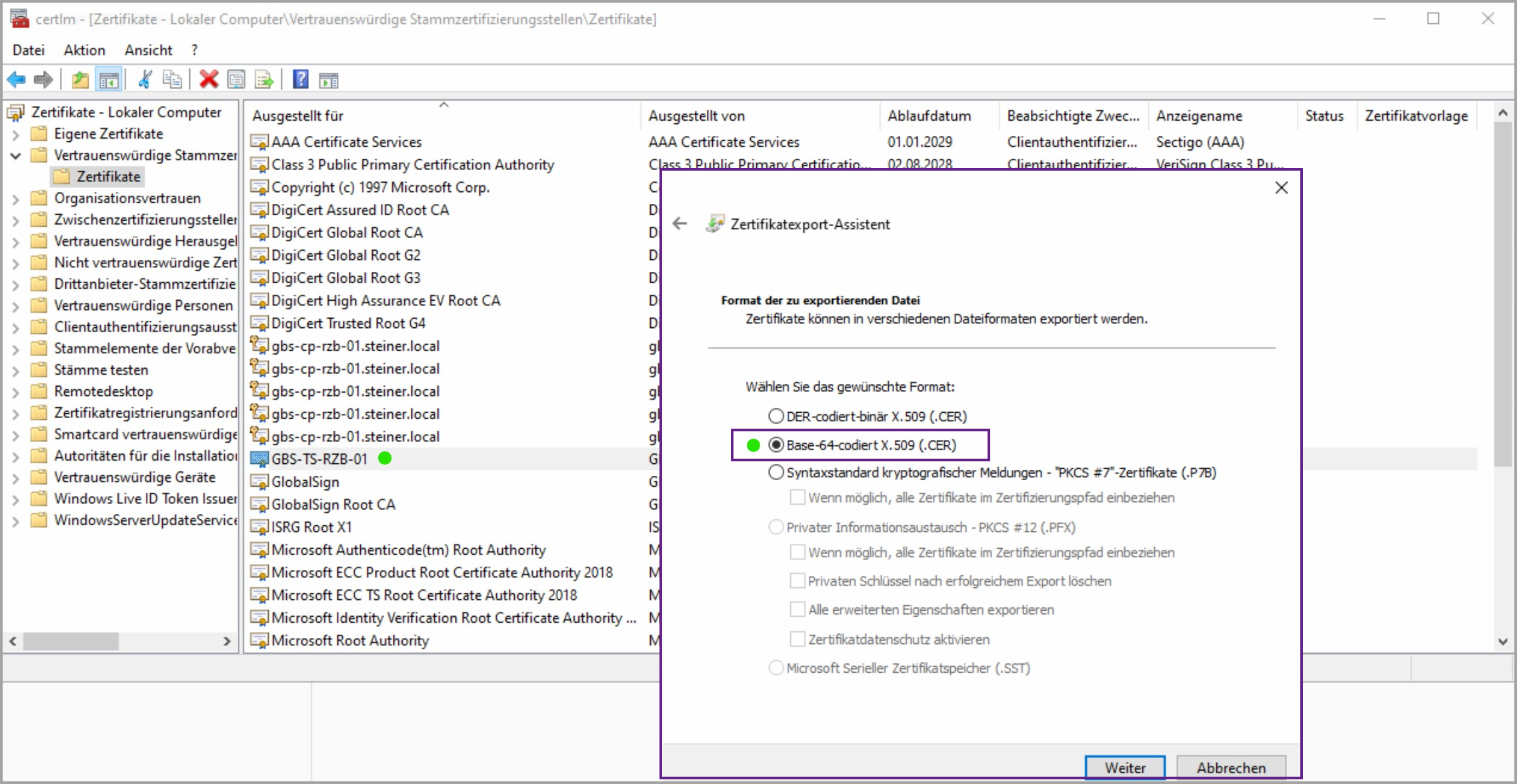

Falls auf dem OCT Server kein DATEV Arbeitsplatz installiert ist, muss dort das Zertifikat des DATEV Servers im Zertifikatsspeicher hinterlegt werden.

Dieses Zertifikat muss bei DATEV Updates aktualisiert werden!

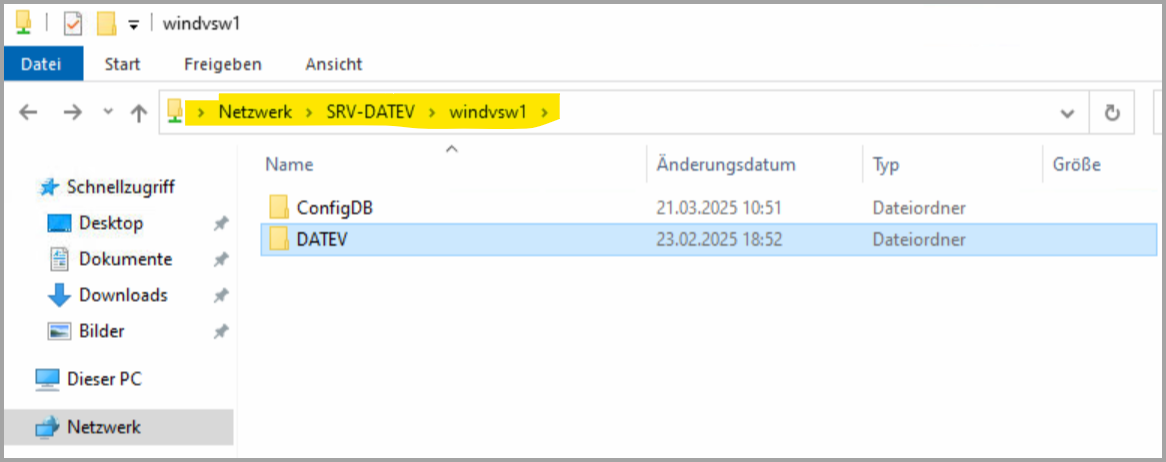

Der OCT Servicebenutzer muss Zugriffsrechte auf die Freigabe WINDVSW1 haben

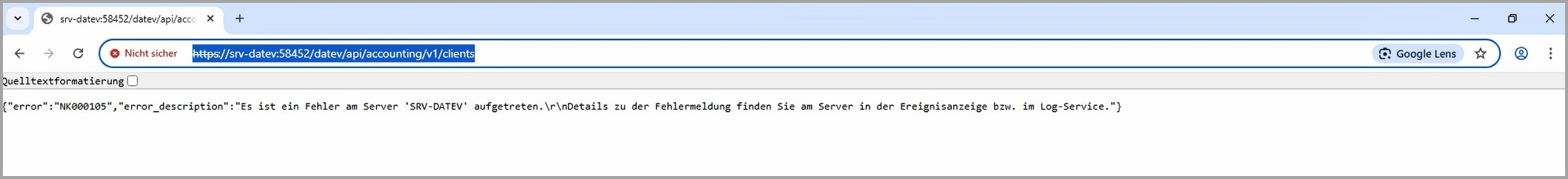

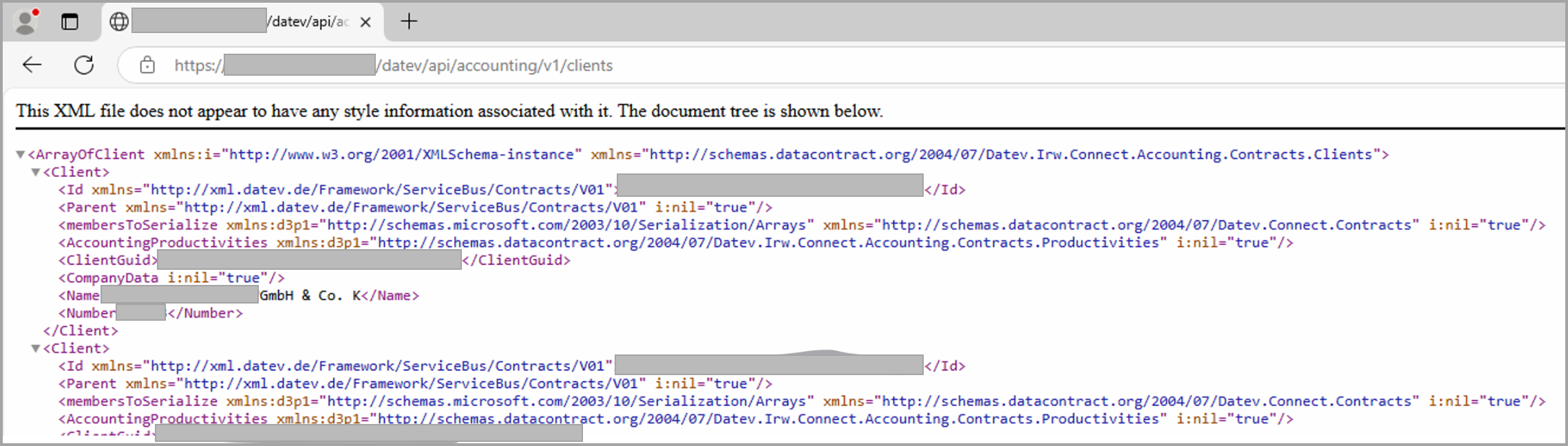

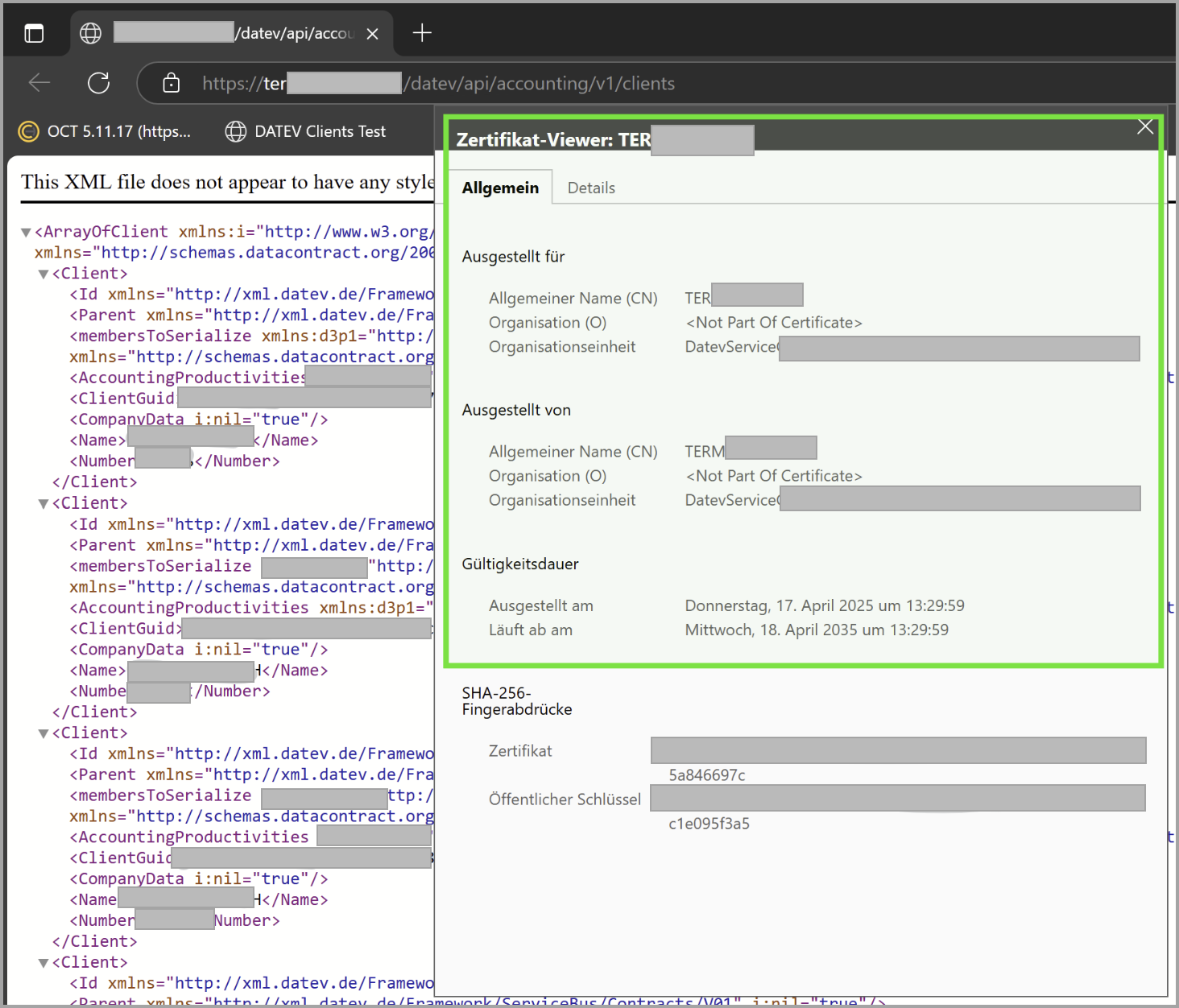

Testen Sie den Aufruf der URL auf dem OCT Server:

auf dem OCT Server den Browser als Benutzer OCT Service öffnen

die URL https://xxxxx:58452/datev/api/accounting/v1/clients aufrufen (xxxx = DATEV Servername)

FEHLER - Hier ist der Benutzer noch nicht berechtigt oder Zertifikat / Freigabe noch nicht eingerichtet.

ERFOLG - DATEVconnect ist korrekt konfiguriert.

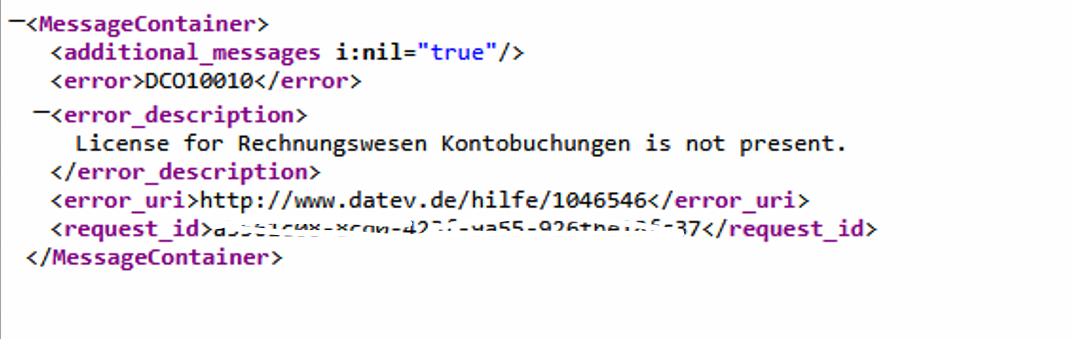

Testen Sie jetzt den Abruf der Kontobuchungen (Zusatzmodul muss lizenziert sein)

Hier sind die Kontobuchungen noch nicht aktiviert

Im Ergebnis erhalten wir eine URL und einen dafür berechtigten Windows Benutzer.

Um mit Python die Windows Authentifizierung der DATEV API nutzen zu können, muss das Zertifikat noch als Datei aus dem Zertifikatsspeicher exportiert, im Saxess Ordner abgelegt und im Python Skript (über die config) eingebunden werden.

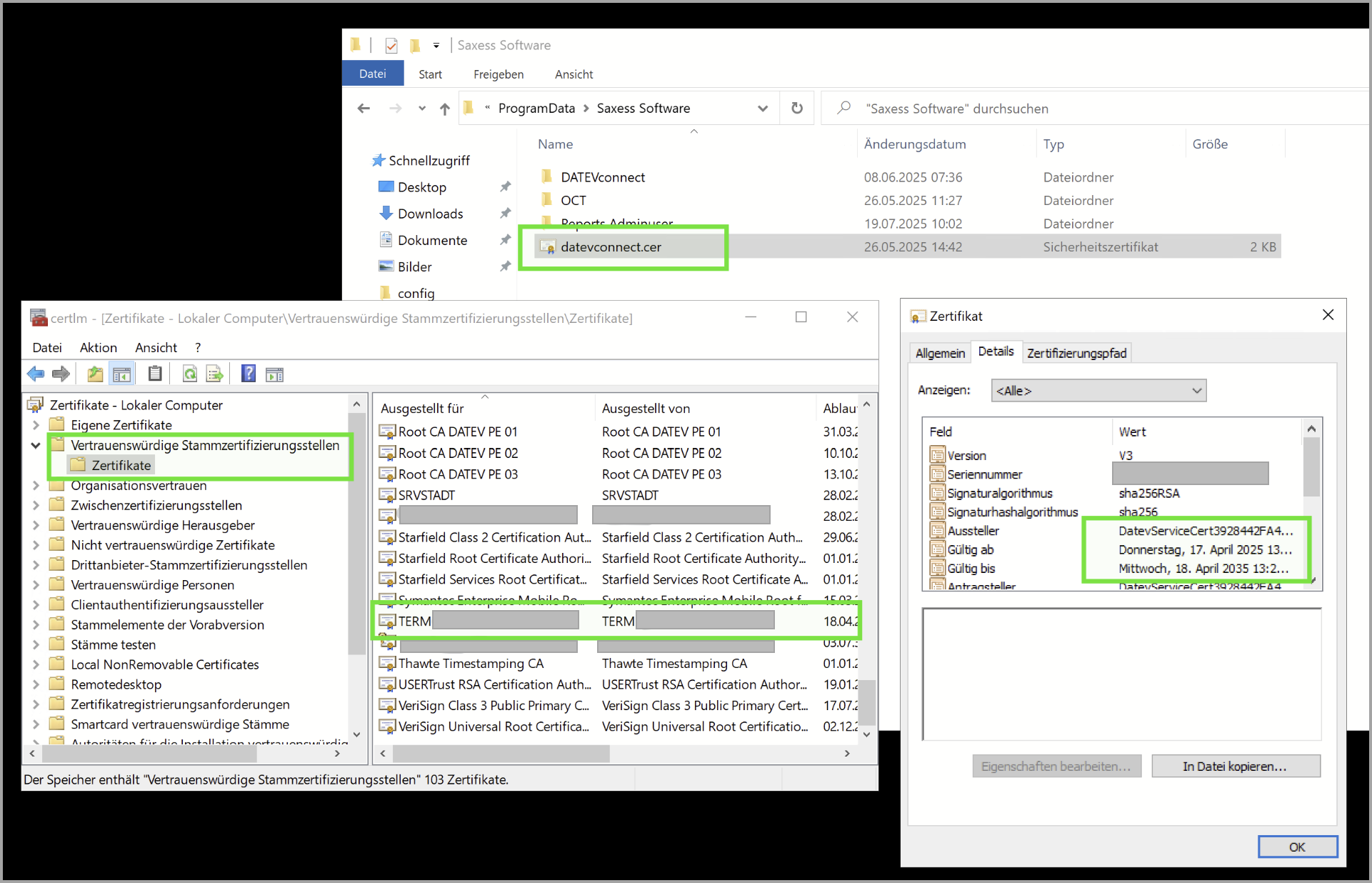

Beispiel für ein korrekt exportiertes Zertifikat:

Es ist für den Server ausgestellt, auf welchem OCT installiert ist.

Es wurde aus dem Ordner “Vertrauenswürdige Stammzertifizierungstellen” exportiert.

Es ist ca. 10 Jahre gültig.

Es ist das gleiche Zertifikat, welches auch der Browser beim Verbindungstest verwendet.

Das Zertifikat ist als “Server Authentication” gekennzeichnet, wird aber bei der Anfrage für die Client Authentication verwendet - das ist normal und in Ordnung.

2. Zusatzinformationen

DATEVconnect sollte nur auf einem Server in Ihrem Netzwerk eingerichtet sein - ansonsten erhalten Sie die unten zu sehende Warnung.